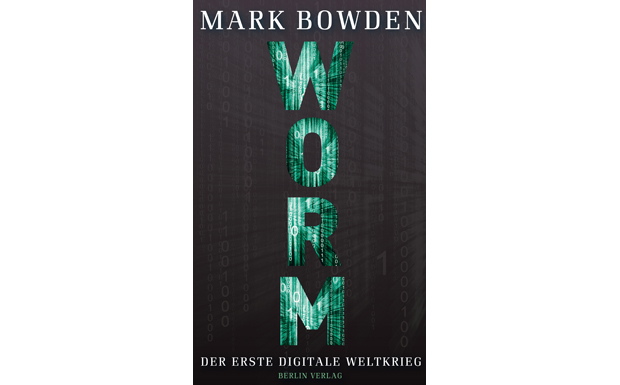

Exklusiv vorab: zwei Kapitel aus Mark Bowdens Buch „Worm“

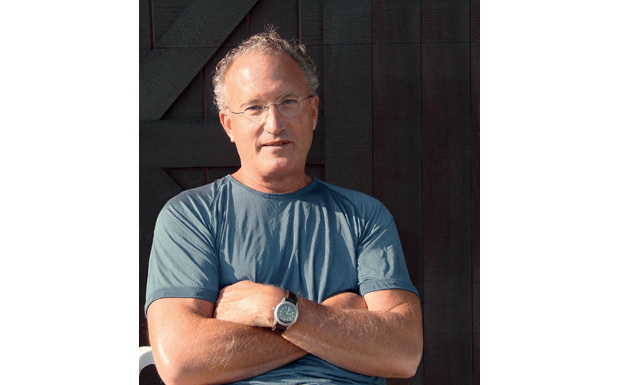

In seinem neuen Buch "Worm" erzählt der investigative Journalist Mark Bowden ("Black Hawk Down") vom ersten digitalen Weltkrieg, den der Computerwurm "Conficker" auslöste. Musikexpress Online präsentiert exklusiv zwei Kapitel.

Als der „Erste digitale Weltkrieg“ ist der Kampf mit Conficker in die Geschichte eingegangen – der Computerwurm, der 2008 das Internet weltweit lahm zu legen drohte und Millionen Rechner infizierte. Bis heute ist unklar, welches Netzwerk hinter Conficker steht: eine kriminelle Vereinigung etwa, oder gar eine Regierung. Mark Bowden, der mit seinen Reportagebüchern „Killing Pablo“ und „Black Hawk Down“ seinen Ruf als einer der führenden investigativen Journalisten begründete, legt mit „Worm“ (Berlin Verlag), ein Reportagebuch vor, das den Kampf der Computerexperten gegen Conficker schildert. „Worm: der erste digitale Weltkrieg“ erscheint am 25. Februar.

Musikexpress Online bildet exklusiv zwei Kapitel aus „Worm“ ab. Lesen Sie hier Teil 2.

EIN HEER VON AHNUNGSLOSEN

Dass wir über Mutantenfähigkeiten verfügen, gibt uns nicht das Recht, über andere zu herrschen.

– The X-Men Chronicles

…Für die ersten Missklänge in diesem Techno-Eden -sorgten technikaffine Desperados, Cyberpunks, die ihr intimes Wissen um Betriebssysteme zum Verüben von Streichen missbrauchten und pubertäre Slogans über die Monitore befallener Rechner laufen ließen, nicht viel anders als Graffitikünstler, die ihre Initialen an Wände sprayen. Die Attacken hatten etwas Spielerisches an sich und dienten den Hackern meist nur dazu, mit ihren Fähigkeiten zu protzen. Auch der Begriff »Hacker« war noch nicht ausschließlich negativ belegt. Die meisten von ihnen waren durchaus stolz auf diese Bezeichnung, viele hatten eine regelrechte Fangemeinde, und was sie machten, war größtenteils harmlos. Bis heute hält sich in Hollywood das Bild, das Weizenbaum vor über dreißig Jahren zeichnete, das Klischee vom vergammelten, langhaarigen Computerfreak, der in einem Kellerzimmer des elterlichen Hauses vor dem Rechner hockt und sich von Junkfood und Cola ernährt, mit seinem antisozialen Genie die Mächtigen ärgert, verbrecherische Syndikate aushebt und die »amtlichen« Experten mit links in die Tasche steckt. Diese Hacker aus der Anfangszeit symbolisierten schließlich den anarchischen Geist der Internetbewegung, das einzelkämpferische Genie, das sich im Kriegszustand mit dem Establishment befindet.

Mit der rasanten Evolution des Internets haben sich aber auch die Räuber weiterentwickelt. Die Neuartigkeit der Computernetzwerke und ihre globale Reichweite stellten und stellen die Strafverfolgungsbehörden vor völlig neuartige Probleme. In vielen Ländern stehen digitale Beutezüge im Cyberspace offiziell nicht unter Strafe, und wo das doch der Fall ist, wird ihre strafrechtliche Verfolgung oft überaus nachlässig betrieben. Cliff Stoll erzählte in Das Kuckucksei, seinem Bestseller von 1989, die Geschichte seiner hartnäckigen und praktisch im Alleingang betriebenen Suche nach einem kaum fassbaren deutschen Hacker, der sich Zugang zu Stolls Computernetzwerk am Lawrence Berkeley National Laboratory verschafft hatte und ihn als Hintertür zu den Computern des amerikanischen Verteidigungsministeriums missbrauchte. Der deutsche Hacker wurde gestellt, aber niemals angeklagt, unter anderem weil es keine eindeutigen Gesetze gegen ein solches Verhalten gab. Für viele Leute war Das Kuckucksei die Einführung in eine Welt, in der mit allen gerade noch erlaubten Mittel gekämpft wird und die auch heute noch die Computersicherheit definiert. Stolls Hacker drang nicht bis in die geheimsten Ecken des Pentagon-Computernetzwerks vor, und selbst vergleichsweise schwerwiegende Einbrüche wie der, den Stoll beschrieb, stellten weniger eine Bedrohung als vielmehr ein Ärgernis dar. In den 1990er Jahren hatte eine Gruppe von Hackern, die sich »Legion of Doom« nannte, einen guten Lauf und drang in zahlreiche Computernetzwerke ein, ohne dabei aber nennenswert Schaden anzurichten. Der Gruppe ging es vor allem darum, mit ihren Fertigkeiten zu protzen; sie gab sogar einen Newsletter heraus, in dem sie ihre Exploits öffentlich machte, und ihre Mitglieder schmückten sich mit phantasievollen, der Comicwelt entlehnten Spitznamen. Vergleichbare Hackergruppen gab es etliche, darunter die in New York beheimateten »Masters of Deception«. Einige Mitglieder dieser Gruppen wurden damals von den Bundesbehörden geschnappt und vor Gericht gestellt, was die mit derartigen digitalen Streichen einhergehenden Risiken beträchtlich erhöhte. Von dem alten Glanz ist wenig auf die heutigen Profihacker übergegangen; aus dem Spiel ist eine viel größere, auf höherem Niveau ausgetragene und vor allem bedrohlichere Sache geworden.

Die wirklichen Schwierigkeiten begannen mit den großen DDoS-Attacken in den 1990er Jahren, Angriffen, bei denen die ins Visier genommenen Websites mit einer Flut von Serviceanfragen bombardiert werden. DDoS-Attacken dienen nicht als Aushängeschild für die Kunstfertigkeit eines Hackers, ihre Ziele sind durch und durch bösartig, manchmal politischer Natur, aber häufiger von Rachelust getrieben. Solche Attacken machen sich die Offenheit des Internet zunutze, indem sie ganz einfach die Antwortkapazitäten der angegriffenen Server oder Websites überfordern. Die Organisatoren derartiger Angriffe benutzen Netzwerke gekaperter Computer, die viele Male pro Sekunde Anfrage um Anfrage verschicken, bis die betroffenen Server in die Knie gehen – angegriffen wird jede verwundbare Website, die als irgendwie anstößig wahrgenommen wird, egal, ob sie von Kreditkartengesellschaften, vom Weißen Haus, Regierungsbehörden, dem Holocaust-Museum in Washington, politischen Parteien oder Universitäten betrieben wird. Die bislang schlimmste DDoS-Attacke ereignete sich am 21. Oktober 2002, als alle dreizehn Rootserver des Internets gleichzeitig unter Beschuss genommen wurden. Das Ganze richtete sich eindeutig nicht bloß gegen einzelne Websites, sondern gegen das Internet an sich. Die Rootserver überstanden das stundenlange Bombardement, aber nur gerade eben so, und ihre Betreiber sahen sich gezwungen, umfangreiche Investitionen in redundante Speicherkapazitäten zu tätigen, die potenziell noch größere Attacken absorbieren konnten.

Der Vorfall war bedeutend – und eine ernüchternde Machtdemonstration für diejenigen, die ihm Beachtung schenkten, nämlich für die Mitglieder des Tribes, einer ebenso kleinen wie exklusiven Gruppe hochkarätiger Computerexperten. Die große Mehrheit der Internetnutzer dagegen nahm keine Notiz davon. Solange Google, YouTube und Facebook weiter funktionierten, waren alle glücklich. Zu Beginn des 21. Jahrhunderts war das Internet eine Selbstverständlichkeit. Man konnte vom Telefon darauf zugreifen, vom Auto, vom iPad. Es war allgegenwärtig, entweder durch ein WLAN oder eine Telefonverbindung. Um seine Unverwundbarkeit rankten sich Mythen. Man könne es, hieß es, nicht abschalten, weil es keinerlei zentralisierte Kontrolle und kein zentralisiertes Routing-System gebe. Und in der Tat hat diese Sichtweise einen wahren Kern. Die Art und Weise, wie im Internet Informationen weitergeleitet werden, ist völlig neuartig, ein Fortschritt gegenüber allen bisherigen Kommunikationssystemen und von seiner Struktur her deutlich stabiler.

Anders als zum Beispiel ein normaler Telefonanruf werden Informationen im Internet nicht direkt übermittelt. Telefonleitungen übertragen die elektrischen Impulse eines ausgehenden Anrufs über Drahtverbindungen auf dem kürzestmöglichen Weg zum angewählten Anschluss. Der entscheidende Unterschied zwischen dem Internet und Telefonnetzwerken oder, was das betrifft, dem Autobahnnetz, besteht darin, dass der Verkehr im Internet nicht klar definierten, vorhersagbaren Strecken folgt. Von Telefonnetzwerken und Autobahnen gibt es detaillierte Karten, und die Wege, die Anrufe oder Fahrzeuge nehmen, lassen sich immer eindeutig nachzeichnen. Eine der wichtigsten konzeptionellen Neuerungen, die den Aufbau des Internets ermöglichte, bestand in dem Verzicht auf diese Eindeutigkeit.

Das neue Konzept namens »Paketvermittlung« wurde Ende der 1960er Jahre offenbar gleichzeitig von zwei Wissenschaftlern des Kalten Kriegs ausgetüftelt: von Donald Davies am britischen National Physical Laboratory sowie dem aus Polen emigrierten Wissenschaftler Paul Baran bei der RAND Corporation in Kalifornien. Beide waren auf der Suche nach einem neuen, robusteren Kommunikationsnetzwerk. Baran hatte den Auftrag, ein System zu entwickeln, das einem Atomangriff widerstehen konnte; Davies wollte lediglich eine Verbesserung gegenüber dem bestehenden Telefonvermittlungsnetz erreichen, dürfte sich aber höchstwahrscheinlich mit den Erinnerungen an die deutschen Bombenangriffe während des Zweiten Weltkriegs irgendwo im Hinterkopf an die Aufgabe gemacht haben. Herkömmliche Telefonnetze sind auf Fernleitungen und zentrale Vermittlungsstellen angewiesen, deren Zerstörung das gesamte System lahmlegen könnte. Baran wie Davies suchten nach einem System, das derartige Schläge überleben, das nicht ausgeschaltet werden konnte. Und beiden erschien ein am Vorbild des menschlichen Gehirns orientiertes System am vielversprechendsten.

Wie die Neurologen wussten, aktivierte das Gehirn nach schweren Kopfverletzungen alternative neurale Verbindungen, die Bereiche mit beschädigten oder zerstörten Nervenzellen umgingen. In vielen Fällen erwarben Patienten Funktionen vollständig zurück, die zunächst unwiederbringlich verloren schienen. Offenkundig verfügte das Gehirn über ausreichend eingebaute Redundanz, mit der es selbst scheinbar katastrophale Schädigungen ausgleichen konnte; bei Telefonnetzen hätte es allerdings nichts gebracht, den direkten Verbindungsweg aufzugeben, da das Nachrichtensignal sich umso mehr verschlechtert, je länger es durch Leitungen und Vermittlungsstellen des Netzwerkes unterwegs ist und je häufiger es die Richtung wechselt. Bei digitalen Nachrichten dagegen, also Nachrichten, die sich aus den Nullen und Einsen des Objektcodes zusammensetzen, bleibt die Signalqualität unverändert erhalten. Egal, wie lange sie durch das Netzwerk mäandern, sie treffen beim Empfänger in sozusagen jungfräulichem Zustand ein. Der digitale Ansatz bot aber noch einen weiteren Vorteil: Wenn der Computer die Nachricht schon in lange Abfolgen von Nullen und Einsen aufteilte, warum sie dann nicht in noch kleinere Einheiten oder »Pakete« zerlegen und diese dann beim Empfänger wieder zusammensetzen? Auf diese Weise kann selbst eine so einfache Nachricht wie eine E-Mail auf Dutzenden unterschiedlichen Wegen an ihr Ziel gelangen. Statt von simpler Übertragung könnte man fast schon von Teleportation sprechen: Man zerlegt die Daten in eine Vielzahl eigenständiger Pakete, schickt diese hinaus ins Netzwerk, wo sich jedes seinen eigenen Weg sucht, und setzt sie am Endpunkt wieder in der richtigen Reihenfolge zusammen – und das alles in einer in Mikrosekunden gemessenen Zeitspanne, die vom Menschen als Echtzeit empfunden wird. Keine Verzögerung. Die Diagramme des auf dieser Basis vorgeschlagenen »paketvermittelten« Netzwerks ähnelten mehr Zeichnungen von miteinander vernetzten Gehirnzellen als einer Straßenkarte oder der graphischen Darstellung eines Telefonnetzes. Ein derartiges Netzwerk erforderte nur ein Mindestmaß an zentraler Planung, da jeder Computerknoten, der daran angeschlossen wurde, das Netz zugleich vergrößerte und stabiler machte. Vor allem aber ließ es sich nur schwer zerstören. Selbst wenn es jemandem gelingen sollte, einen großen Teil des Netzes auszuschalten, würde der Datenverkehr automatisch über die noch funktionierenden Knoten umgeleitet.

Das verlieh dem Internet eine besonders robuste Natur – ein Umstand, der die Techno-Utopisten in ihrer anarchischen Theologie noch bestärkte. Gleichwohl war es keineswegs unverwundbar, wie die massive DDoS-Attacke im Jahr 2002 demonstriert hatte. Da der gesamte Internetverkehr über mindestens einen der dreizehn Rootserver läuft, stellen sie neuralgische Punkte im System dar. Mit einem ausreichend großen Angriff wäre es zumindest theoretisch möglich, alle dreizehn Rootserver gleichzeitig zu überlasten und so das Internet gänzlich lahmzulegen. Allerdings bräuchte man für eine derartige Attacke schon einen gewaltigen Computer – oder ein sehr, sehr großes Botnetz. Bei Anbruch des neuen Jahrtausends waren Botnetze das kommende Ding …

… und sie ließen sich immer einfacher aufbauen.